En el panorama actual de amenazas digitales, Security by Design se ha convertido en un enfoque esencial para cualquier organización que busque robustez y prevención de ataques desde la misma concepción de sus proyectos de TI. Nosotros consideramos que no se trata simplemente de un conjunto de buenas prácticas, sino de una mentalidad que busca integrar la seguridad en cada etapa de desarrollo y operación de los sistemas. Con la adopción de este enfoque, las empresas pueden minimizar riesgos, reducir vulnerabilidades y, sobre todo, optimizar costos y esfuerzos a largo plazo.

En este artículo, profundizaremos en los fundamentos de Security by Design, sus ventajas, sus siete principios, y cómo llevarlo a la práctica de manera efectiva, prestando especial atención a las necesidades de los responsables de infraestructura. Además, abordaremos la ventaja competitiva que supone contar con un proveedor de servicios de ciberseguridad especializado para implementar este enfoque de forma transversal.

¿Qué es Security by Design?

Cuando hablamos de Security by Design, nos referimos a la filosofía de construir la seguridad de manera intrínseca en los sistemas, aplicaciones y procesos desde el inicio de su concepción y desarrollo. A diferencia de un método tradicional en el que la seguridad se añade como una capa posterior, en este enfoque la ciberseguridad forma parte integral del diseño, la arquitectura y la implementación.

En otras palabras, no esperamos a que el sistema ya esté en producción para luego “parchar” vulnerabilidades. Por el contrario, identificamos requisitos de seguridad, realizamos pruebas de penetración, validamos configuraciones y cumplimos con normativas o estándares (como ISO 27001, GDPR o PCI-DSS, según aplique) antes de que el proyecto vea la luz. Este método nos ayuda a prevenir amenazas complejas, ahorrar costes y asegurar la protección de la información y la continuidad del negocio.

Ventajas de Security by Design

Para entender por qué Security by Design cobra tanta relevancia, debemos analizar sus principales beneficios:

- Reducción de costes a largo plazo: Al integrar la seguridad desde el inicio, evitamos invertir en costosas revisiones o parches de última hora. Resolver vulnerabilidades detectadas en etapas tempranas resulta muchísimo más económico que hacerlo una vez el sistema ya está en operación y con datos en riesgo.

- Aumento de la confianza y reputación: Cuando nuestros productos y servicios cuentan con esquemas de seguridad sólidos, esto se traduce en mayor confianza por parte de nuestros clientes, socios y accionistas. Un incidente de seguridad puede dañar irreversiblemente la reputación de una organización, mientras que mostrar una política de seguridad robusta genera credibilidad y prestigio.

- Cumplimiento normativo: Muchos sectores (financiero, sanitario, etc.) exigen el cumplimiento de estándares de seguridad cada vez más estrictos. Incluir la seguridad como parte intrínseca del diseño ayuda a garantizar el cumplimiento normativo de forma más sencilla y rentable.

- Mitigación de riesgos evolutivos: Vivimos en un entorno en constante evolución donde surgen amenazas y vulnerabilidades nuevas cada día. Con un enfoque Security by Design, los equipos de TI pueden reaccionar con mayor rapidez y flexibilidad, ya que la arquitectura de seguridad está preparada para adaptarse a cambios futuros.

- Facilidad de escalabilidad: La escalabilidad de los sistemas se ve favorecida cuando la seguridad se diseña desde el principio. Cualquier crecimiento posterior, como la ampliación de infraestructura o nuevas funcionalidades, estará sustentado en una base de seguridad sólida y no requerirá reestructuraciones completas.

¿Cómo funciona Security by Design?

Security by Design parte de la premisa de que cada fase del ciclo de vida de un proyecto incorpora controles y validaciones de seguridad. A continuación, describimos de forma general cómo solemos aplicarlo:

- Requisitos y análisis: Durante la fase de requerimientos, no solo pensamos en funcionalidades, sino también en los requisitos de seguridad específicos. Aquí establecemos objetivos claros: ¿Qué nivel de confidencialidad se requiere? ¿Qué mecanismos de autenticación son necesarios? ¿Cuáles son las normativas a cumplir?

- Diseño arquitectónico: Basados en los requisitos, definimos una arquitectura donde los componentes se aíslan de forma adecuada, se aplican controles de acceso precisos y se establecen mecanismos de defensa en profundidad (defense in depth). Esto implica seleccionar frameworks y tecnologías que permitan la implantación de funciones de seguridad nativas.

- Implementación y desarrollo: En esta fase, los desarrolladores reciben lineamientos y recursos (librerías seguras, frameworks verificados, etc.) para escribir código con las mejores prácticas de seguridad. Se realizan revisiones de código y análisis automatizados (SAST, DAST) para detectar vulnerabilidades durante la propia fase de codificación.

- Pruebas de seguridad: Antes de pasar a producción, se llevan a cabo pruebas de penetración (pentesting), análisis de vulnerabilidades y revisión de configuraciones. También se validan los logs, se verifica la corrección de incidentes potenciales y se comprueba que se cumplan las políticas de gestión de identidades y accesos.

- Implementación y monitoreo en producción: Una vez que el producto o servicio se libera, se mantiene un monitoreo constante con herramientas SIEM (Security Information and Event Management) y se establecen protocolos de respuesta rápida. Esto permite detectar, registrar y actuar sobre cualquier alerta de seguridad de forma efectiva.

- Mantenimiento y retroalimentación: El ciclo no concluye con la puesta en producción. De manera continua, aplicamos actualizaciones de seguridad, parches y mejoras con base en nuevas amenazas, requerimientos de negocio y feedback de los usuarios o equipos de soporte.

Los 7 principios de Security by Design

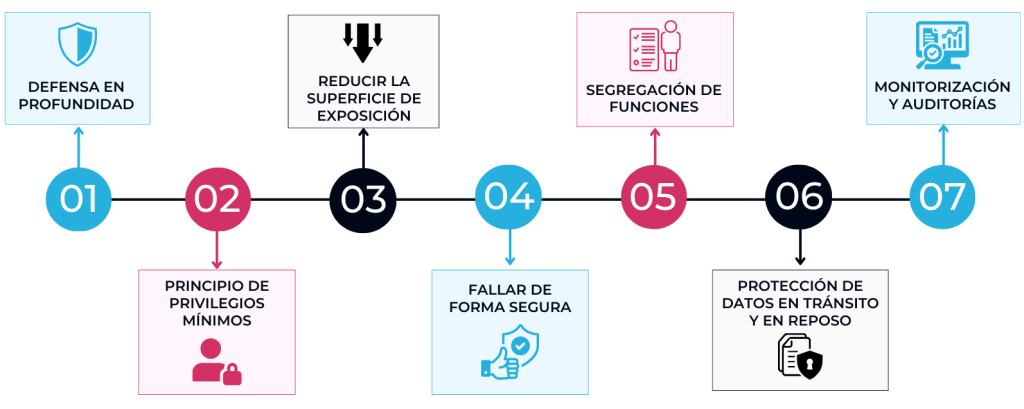

A lo largo de los años, distintos organismos y expertos en ciberseguridad han coincidido en una serie de principios fundamentales que rigen el Security by Design. Estos siete principios buscan abarcar la mayoría de escenarios en los que las organizaciones deben protegerse:

Defensa en profundidad

Este principio propone establecer múltiples capas de seguridad (firewalls, segmentación de red, sistemas de detección de intrusiones, etc.) de manera que, si una capa falla, las siguientes puedan detener o mitigar el ataque. La idea es incrementar la dificultad de un ciberatacante para que desista o sea detectado tempranamente.

Principio de privilegios mínimos

Consiste en otorgar a cada usuario, proceso o servicio el acceso mínimo indispensable para realizar su tarea. De esta manera, se reduce la superficie de ataque y se evitan escaladas de privilegios innecesarias.

Reducir la superficie de exposición

Conlleva minimizar todos los puntos de entrada y servicios accesibles desde fuera, exponiendo solo los estrictamente necesarios. Cuantos menos puntos haya para explotar, menor es la probabilidad de que un atacante comprometa el sistema.

Fallar de forma segura

Incluso los sistemas más robustos pueden fallar. Bajo este principio, cuando ocurre un error, la configuración por defecto debe negar el acceso y proteger la información crítica, en lugar de dejar el sistema abierto o sin control.

Segregación de funciones

Separar las tareas entre distintos equipos, usuarios y sistemas ayuda a reducir el riesgo de que un único punto de fallo comprometa la seguridad completa. Por ejemplo, el administrador de bases de datos no necesariamente debe administrar también la red.

Protección de datos en tránsito y en reposo

Se refiere a cifrar la información tanto cuando se está transmitiendo a través de la red (TLS, VPN, etc.) como cuando se almacena (cifrado de disco, cifrado de archivos). De esta forma, si un atacante intercepta los datos, no podrá leerlos sin la clave de cifrado correspondiente.

Monitorización y auditoría constantes

Por último, la visibilidad continua sobre logs y eventos de seguridad permite detectar incidentes en fases tempranas, realizar un seguimiento de la actividad sospechosa y cumplir con los requisitos de trazabilidad y auditoría establecidos por normativas o políticas internas.

¿Por qué son tan importantes las prácticas de Secure-by-Design?

La esencia de las prácticas Secure-by-Design se encuentra en su capacidad para prevenir, en lugar de reaccionar. En un entorno donde las amenazas evolucionan de manera vertiginosa, no basta con añadir parches o soluciones de seguridad a posteriori. Incorporar la seguridad desde la base de cualquier desarrollo tecnológico o iniciativa empresarial:

- Garantiza la robustez y la resiliencia ante ciberataques crecientes.

- Asegura que los sistemas cumplan con los requisitos normativos de forma más natural y eficiente.

- Ofrece transparencia y confianza a accionistas, usuarios y clientes.

- Permite a los equipos internos enfocarse en la innovación, sin tener que sacrificar recursos en remediar brechas urgentes.

En este sentido, una cultura de Security by Design impulsa la ciberseguridad empresarial de forma holística. Si deseas conocer más sobre cómo las organizaciones pueden fortalecer su postura de seguridad integral, te recomendamos revisar nuestro artículo.

La ventaja de contar con un proveedor de servicios de ciberseguridad

Aplicar el enfoque Security by Design puede requerir la asesoría de expertos, sobre todo si deseamos abordar proyectos de gran envergadura o si las organizaciones no cuentan con un equipo interno suficientemente especializado. En estos casos, trabajar con un proveedor de servicios de ciberseguridad aporta valor en varios aspectos:

- Experiencia multidisciplinaria: En AO Data Cloud contamos con personal experimentado en varias áreas: seguridad de la información, ethical hacking, compliance, desarrollo seguro, etc. Esto permite abordar los proyectos de manera integral y con garantías de calidad.

- Visión actualizada de las amenazas: Un proveedor especializado mantiene un estudio continuo de las nuevas vulnerabilidades, técnicas de ataque y amenazas emergentes. Esto se traduce en recomendaciones basadas en la realidad actual, y no en supuestos obsoletos.

- Escalabilidad de soluciones: No todas las empresas tienen la misma dimensión de infraestructura ni los mismos requisitos de seguridad. Un proveedor confiable podrá diseñar soluciones a medida, permitiendo escalar de manera ágil y rentable.

- Respuesta inmediata a incidentes: En caso de que se detecte una brecha o un intento de ataque, es crucial contar con un plan de respuesta a incidentes que minimice el impacto en el negocio. Los proveedores especializados suelen ofrecer servicios de monitorización 24/7 y planes de contingencia predefinidos.

- Ahorro de costes y recursos: Al externalizar ciertos procesos de ciberseguridad, las organizaciones pueden reorientar sus recursos internos a actividades de mayor valor añadido, mientras que profesionales externos se encargan de la parte operativa y táctica de la defensa.

En nuestro caso, ponemos a tu disposición nuestros servicios de ciberseguridad con el objetivo de implementar metodologías como Security by Design de forma completa y alineada con tus metas de negocio.

En conclusión, la adopción de Security by Design no es una moda pasajera, sino un enfoque esencial para proteger a las organizaciones frente a un mundo de amenazas cada vez más sofisticadas. Diseñar, desarrollar e implementar soluciones tecnológicas con la seguridad integrada desde el principio brinda una ventaja competitiva, reduce costes de mantenimiento y remediación, y fortalece la reputación de nuestras empresas.

Como hemos visto, este enfoque requiere tanto compromiso interno como acceso a conocimiento especializado. La integración de la seguridad en cada etapa del ciclo de vida se materializa en sistemas robustos, escalables y conformes con las normativas vigentes. Por ello, invitamos a todos los responsables de TI a dar el paso hacia una estrategia cibersegura y sostenible en el tiempo.

¿Listo para implantar Security by Design en tu organización?

Contáctanos y te ayudaremos a diseñar una estrategia de protección a medida. ¡Estaremos encantados de acompañarte en el camino hacia una seguridad sólida y proactiva!