La capacidad de detectar y contrarrestar amenazas en entornos corporativos se ha convertido en un factor determinante para la continuidad del negocio. En un mundo donde los ataques son cada vez más sofisticados y los ciberdelincuentes emplean técnicas avanzadas para burlar las defensas, un honeypot representa una técnica innovadora que no solo protege, sino que también aporta conocimiento profundo sobre las tácticas del adversario.

En AO Data Cloud solemos definir un honeypot como una “trampa de ciberseguridad” diseñada para engañar a los atacantes, simulando ser un sistema o recurso apetecible para ellos. Aunque aparentan ser parte de la infraestructura real, estos entornos han sido creados con un objetivo claro: capturar información valiosa sobre los métodos y motivaciones del intruso, reduciendo el riesgo para los sistemas de producción y manteniendo la continuidad de las operaciones.

A lo largo de este artículo, profundizaremos en la definición de un honeypot, su funcionamiento, los diferentes tipos existentes, las complejidades que implica implementarlo y los beneficios que puede proporcionar a la estrategia general de ciberseguridad. También veremos cómo un proveedor de servicios gestionados y soluciones como el pentesting refuerzan el valor de esta herramienta.

¿Qué es un honeypot?

Un honeypot es un sistema informático o servicio falso que se despliega intencionalmente para que parezca parte de la infraestructura real. El propósito es atraer la atención de los ciberdelincuentes y dirigir sus ataques hacia esta trampa. Mientras los atacantes interactúan con el honeypot, su comportamiento (intentos de explotación, ejecución de scripts maliciosos, etc.) queda registrado y analizado.

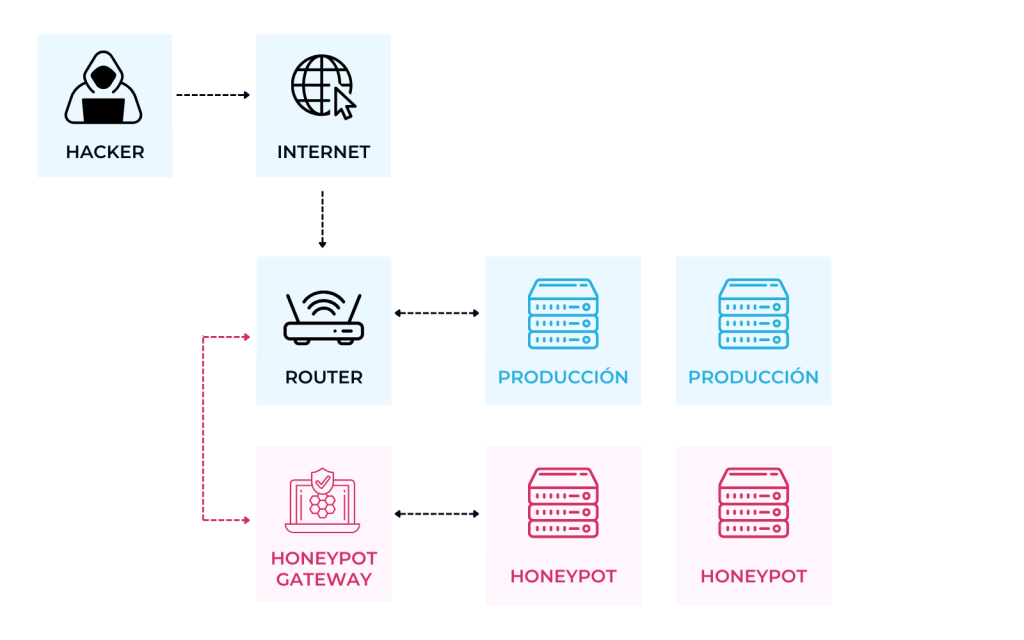

La magia de los honeypots radica en que, al mantener aisladas o segmentadas estas trampas del entorno productivo real, reducimos el riesgo de que los hackers causen un daño directo a nuestra red corporativa. En cambio, toda la atención de los intrusos se concentra en un recurso específicamente diseñado para ser “vulnerable” o “interesante.” Gracias a ello, recopilamos datos críticos sobre vectores de ataque, métodos de intrusión y posibles vulnerabilidades que existen en el ecosistema de TI.

¿Cómo funcionan los honeypots?

Para entender el funcionamiento de un honeypot, podemos imaginar un escenario: creamos un servidor con puertos abiertos y software deliberadamente desactualizado. Este servidor aparenta ofrecer servicios genuinos (por ejemplo, una base de datos o un panel de administración). Los cibercriminales lo detectan como un objetivo vulnerable y deciden atacar allí.

Cada una de sus acciones (intentos de inicio de sesión, escaneo de puertos, inyección de código) se registra minuciosamente. Bajo esta lógica:

- Aislamiento o segmentación: El honeypot se implementa en un entorno que no afecta directamente a los servicios en producción. Podemos colocarlo en una zona desmilitarizada (DMZ) o en una red separada dentro de la organización.

- Interacción controlada: Si el atacante logra explotar vulnerabilidades diseñadas de forma intencional, su actividad queda confinada. El honeypot no proporciona acceso real a datos críticos, pero sí aparenta poseer archivos, contraseñas o configuraciones que resulten valiosos a ojos del ciberdelincuente.

- Monitoreo y registro: Todo el tráfico y cada acción del intruso se capturan en tiempo real. Esto permite estudiar sus herramientas, las direcciones IP utilizadas, los métodos de movimeinto lateral, entre otros aspectos.

- Análisis y respuesta: Gracias a la información recabada, el equipo de seguridad puede parchear vulnerabilidades en los sistemas reales, crear firmas de detección para un IDS/IPS o actualizar reglas de firewall. Además, posibilita lanzar contraataques o, en escenarios más complejos, alertar a las autoridades competentes si hay una intrusión persistente y especialmente peligrosa.

Complejidades de los honeypots

Aunque los honeypots ofrecen ventajas significativas, también conllevan ciertas complejidades que debemos contemplar al incorporarlos a nuestra estrategia de ciberseguridad.

- Diseño realista: Un honeypot que no parezca auténtico (por ejemplo, un servidor sin datos o configuraciones poco realistas) podría ahuyentar a los ciberdelincuentes. Por tanto, requiere un diseño cuidadoso para resultar convincente.

- Riesgo de escalada: Si no se aíslan correctamente, los hackers que accedan al honeypot podrían moverse lateralmente y llegar a sistemas críticos. Una mala segmentación podría convertir la trampa en un puente hacia los verdaderos activos de la empresa.

- Coste y recursos: Administrar y supervisar un honeypot requiere tiempo, herramientas de monitoreo y, a veces, personal experimentado en análisis de amenazas. Organizaciones pequeñas o con recursos limitados deben evaluar si cuentan con la capacidad necesaria para gestionarlo.

- Legalidad y ética: En algunos casos, la interacción con atacantes y la recolección de información confidencial podría rozar límites legales. Es importante asegurarse de cumplir con la normativa local o internacional y consultar con el área legal de la empresa.

- Mantenimiento y actualización: Al igual que cualquier sistema, el honeypot debe mantenerse actualizado y revisarse para que siga siendo efectivo. El objetivo es evitar que su falsedad sea detectada con facilidad.

Diferentes tipos de honeypots y su funcionamiento

Existen múltiples enfoques a la hora de crear honeypots, cada uno con su propio nivel de complejidad, objetivo y grado de interacción con el atacante. A continuación, describimos los principales tipos:

Honeypots de baja interacción

- Características: Simulan parcialmente servicios de red (por ejemplo, protocolos como HTTP, FTP, SSH), pero de manera limitada.

- Ventajas: Son sencillos de configurar y mantener. Riesgo bajo de que los atacantes comprometan otros sistemas.

- Desventajas: Recopilan menos información, pues la interacción con el ciberdelincuente está restringida.

Honeypots de alta interacción

- Características: Ofrecen sistemas casi completos que el atacante puede explorar. Se parecen muchísimo a un entorno real.

- Ventajas: Permiten capturar datos más detallados sobre técnicas de intrusión y escalada de privilegios.

- Desventajas: Su implementación es más costosa y, si no se aíslan adecuadamente, existe un mayor riesgo de que el intruso salte a la red productiva.

Honeypots de producción vs. honeypots de investigación

- Honeypots de producción: Se despliegan junto a la infraestructura corporativa con el fin de detectar movimientos sospechosos en tiempo real y desviar ataques.

- Honeypots de investigación: Se orientan al estudio profundo de malware y tácticas de ciberdelincuencia. Suele tratarse de laboratorios diseñados para monitorear campañas avanzadas de hacking.

Honeynets

- Concepto: Un honeynet es un conjunto de honeypots que trabajan de forma coordinada, recreando una red completa con múltiples sistemas y servicios falsos.

- Objetivo: Aportar un ambiente más amplio y realista, imitando la complejidad de las redes empresariales.

- Beneficios: Conocer la interacción entre múltiples nodos y cómo los atacantes se desplazan lateralmente dentro de la topología simulada.

Beneficios de un honeypot

El despliegue de un honeypot aporta una serie de ventajas notables en la estrategia de seguridad de red:

- Aprendizaje de tácticas adversarias: Al recopilar datos sobre los métodos que utilizan los atacantes, podemos ajustar nuestras defensas y fortalecer los sistemas reales con conocimiento de primera mano.

- Detección temprana: Si alguien intenta explotar nuestro honeypot, lo más probable es que también busque vulnerabilidades en la red real. De este modo, obtenemos una alerta temprana para reaccionar con rapidez.

- Reducción de falsos positivos: A diferencia de otras tecnologías (por ejemplo, los sistemas de correlación de eventos), si alguien interactúa con el honeypot, casi siempre se trata de actividad maliciosa real. Esto disminuye los falsos positivos y facilita priorizar incidentes críticos.

- Protección de la infraestructura: Las organizaciones con alto valor de información (bancos, sector gubernamental, empresas de tecnología) pueden utilizar honeypots como capa adicional de defensa que desvía parte de la atención de los criminales.

- Contribución a la inteligencia de amenazas: Si recopilamos patrones de ataque y muestras de malware en el honeypot, podemos colaborar con la comunidad de ciberseguridad o con nuestras divisiones internas para desarrollar nuevas contramedidas.

¿Cómo puede ayudar contar con un proveedor de servicios gestionados de ciberseguridad?

Aunque la implementación de honeypots puede ser manejada por equipos internos, un proveedor de servicios gestionados aporta la experiencia y los recursos necesarios para optimizar su valor y mitigar los riesgos asociados. En nuestra experiencia, contar con profesionales dedicados a la ciberseguridad brinda estos beneficios:

- Diseño y despliegue personalizado: Un proveedor especializado colabora para crear un honeypot adaptado a las particularidades de tu negocio, abarcando tecnologías específicas y patrones de ataque habituales.

- Monitoreo 24/7 y respuesta inmediata: La vigilancia continua de los incidentes que surjan en el honeypot garantiza que cualquier movimiento sospechoso se detecte al instante, activando planes de contingencia adecuados.

- Gestión de vulnerabilidades y parches: Como parte de los servicios de ciberseguridad gestionada, se supervisan las vulnerabilidades reales y se aplican actualizaciones a las trampas para que resulten atractivas, pero sin permitir una intrusión real en la infraestructura crítica.

- Análisis y reporte de inteligencia de amenazas: Un proveedor con experiencia puede recopilar, categorizar y analizar los datos obtenidos, entregando reportes claros con recomendaciones específicas para la empresa.

- Refuerzo de la estrategia de pentesting: La implementación de un honeypot se complementa con ejercicios de prueba de intrusión. Con nuestros servicios de pentesting, validamos la robustez del entorno y confirmamos que las vulnerabilidades se detectan y corrigen oportunamente.

Además, un honeypot gestionado por terceros libera al personal interno de las tareas más operativas, permitiendo enfocarse en otros proyectos estratégicos. Este apoyo integral asegura que la trampa cumpla su función sin convertirse en un vector de riesgo adicional.

En conclusión, en un escenario donde los ciberataques son cada vez más sigilosos, un honeypot se presenta como una poderosa herramienta de inteligencia y protección. Ofrece un entorno controlado que no solo desvía la atención de los atacantes, sino que también les permite revelar sus cartas, enseñándonos qué tácticas utilizan y a qué recursos podrían aspirar en nuestro entorno real. De esta forma, nos mantenemos un paso adelante y fortalecemos cada uno de nuestros sistemas.

No obstante, para aprovechar al máximo los beneficios de un honeypot, recomendamos un enfoque gestionado, con expertos que diseñen, configuren y monitoreen la trampa sin dejar cabos sueltos. De esta manera, tu organización tendrá un mecanismo proactivo de detección, reducción de riesgo y crecimiento continuo en su madurez de ciberseguridad.

¿Listo para reforzar tu estrategia de protección?

Contáctanos y descubre cómo nuestros servicios de ciberseguridad gestionada y servicios de pentesting pueden complementar la implementación de honeypots en tu infraestructura. Juntos, daremos el siguiente paso para que tu organización cuente con un blindaje integral contra las amenazas actuales y futuras.