El ecosistema de la ciberseguridad ha evolucionado significativamente en los últimos años, y una de las técnicas más efectivas para frenar amenazas avanzadas es el sandboxing. Nosotros lo consideramos una pieza fundamental en la estrategia de protección proactiva, porque permite aislar y analizar en profundidad archivos o procesos sospechosos sin comprometer la red de producción.

En un panorama donde el malware se vuelve cada vez más sofisticado, el sandboxing provee un entorno controlado para “ejecutar” y observar el comportamiento de posibles amenazas. En este artículo, profundizamos en el concepto de sandboxing, sus beneficios, las herramientas disponibles y la relevancia de implementar este enfoque en la empresa, con un enfoque en cómo Proofpoint puede complementar tu estrategia.

¿Qué es el sandboxing?

El término sandboxing proviene de la palabra en inglés “sandbox,” que se traduce como caja de arena o cajón de arena. La idea es similar a un espacio seguro donde dejamos “jugar” a un niño, pero sin exponerlo a riesgos del exterior. En ciberseguridad, se refiere a la creación de un entorno virtual o aislado (sandbox) en el que se pueden ejecutar aplicaciones, archivos o scripts desconocidos para analizar su comportamiento sin que afecten a los sistemas de producción.

Este entorno actúa como una “burbuja” independiente dentro de la infraestructura, de manera que si un archivo es malicioso, puede manifestar sus intenciones, como intentar conectarse a dominios sospechosos o modificar registros del sistema, sin dañar el entorno real. De esta manera, logramos detectar patrones de ataque o indicadores de compromiso con mucha más anticipación que con técnicas tradicionales de antivirus basadas en firmas.

¿En qué consiste el sandboxing?

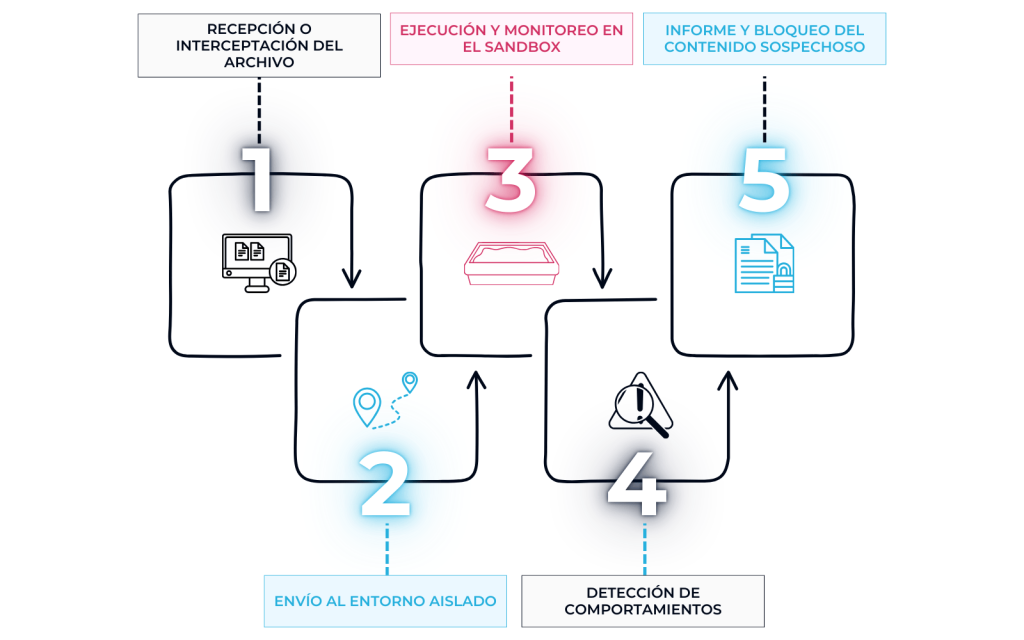

Para entender cómo funciona el sandboxing en la práctica, imaginemos el ciclo de vida de un archivo sospechoso que llega a la organización (por ejemplo, un documento adjunto de correo electrónico o un archivo descargado desde la web). El sandboxing consiste en:

- Recepción o interceptación del archivo: Un sistema de seguridad (puede ser un firewall avanzado, un gateway de correo o una solución EDR/Endpoint) identifica que el archivo o proceso requiere análisis adicional porque su reputación no está confirmada.

- Envío al entorno aislado: El archivo se coloca en un “espacio aislado,” un sistema virtualizado o emulado con un sistema operativo real.

- Ejecución y monitoreo: Se ejecuta el archivo en ese espacio aislado, registrando su comportamiento en tiempo real (accesos a la red, cambios en el registro, creación de procesos, etc.).

- Detección de comportamientos maliciosos: Si el archivo muestra indicios de ransomware, exploits o cualquier otra técnica maliciosa, se activa una alerta.

- Informe y bloqueo: Con los resultados del análisis, la organización puede bloquear inmediatamente el contenido sospechoso y proteger al resto de la red en caso de que el archivo sea malicioso.

Este enfoque no depende únicamente de bases de datos de firmas como sí ocurre con muchos antivirus convencionales. En vez de eso, se basa en la conducta real del archivo, lo cual resulta especialmente útil para amenazas desconocidas o Zero-Day, donde no existe aún una firma de detección establecida.

Beneficios del sandboxing

El sandboxing ofrece múltiples ventajas para las organizaciones que buscan fortalecer su postura de ciberseguridad:

- Detección proactiva de malware avanzado: Al emular la ejecución del archivo en un entorno aislado, podemos descubrir amenazas que pasan desapercibidas ante soluciones basadas en firmas tradicionales. Este es el valor clave cuando lidiamos con ataques de día cero (Zero-Day) o amenazas polimórficas.

- Reducción de falsos positivos: No se trata solo de bloquear todo lo desconocido. Con el sandboxing, podemos observar el comportamiento de un archivo en lugar de basarnos en suposiciones. Como resultado, se reducen los casos en que se aísla contenido legítimo de forma innecesaria.

- Conocimiento profundo de amenazas: El proceso de análisis deja un registro detallado de las acciones del software malicioso, lo cual aporta valiosa inteligencia de amenazas: dominios de comando y control, indicadores de compromiso, técnicas de ofuscación, etc. Con esta información, los equipos de TI pueden implementar contramedidas más efectivas.

- Protección de la infraestructura crítica: Al realizar la ejecución en un entorno virtual, evitamos exponer la red principal a ningún riesgo. Incluso si la amenaza es muy sofisticada, su ámbito de actuación se restringe al sandbox.

- Escalabilidad y automatización: Las soluciones de sandboxing moderno se integran con el resto del ecosistema de seguridad (EDR, SIEM, firewalls) para automatizar el análisis de archivos sospechosos. Esto permite un flujo de trabajo donde cualquier elemento dudoso pasa sin fricción al sandboxing.

Importancia de implementar sandboxing en empresas

En la actualidad, las organizaciones enfrentan amenazas que no se limitan a ataques genéricos. Tenemos casos de ransomware dirigido, phishing altamente personalizado y malware en constante evolución. Para los líderes de IT de las empresas, el sandboxing se ha vuelto una herramienta esencial, no un lujo.

- Protección en múltiples frentes: Un sandbox puede integrarse con soluciones de correo electrónico, gateways web y plataformas de seguridad endpoint, cubriendo así las vías más comunes de infección.

- Reducción de costos de incidentes: Un ataque de malware que se active en la red puede generar un coste elevado en términos de recuperación, tiempo de inactividad y posible daño reputacional. Con el sandboxing, disminuimos el riesgo de que la amenaza llegue a infectar equipos de producción.

- Cumplimiento normativo: Muchas regulaciones exigen la adopción de medidas tecnológicas que protejan los datos corporativos y personales. Al contar con una capa adicional de análisis y filtrado, cumplimos con estándares de seguridad más altos.

- Visibilidad y trazabilidad: El sandboxing no solo bloquea amenazas, sino que crea informes detallados que permiten entender cómo actúa el malware, qué explota, y qué datos busca. Esa capacidad de auditoría interna es vital para ajustar políticas de seguridad.

Nos encontramos en una época en que las amenazas cambian de forma (y en algunos casos, de firma) con frecuencia, por eso un sistema de seguridad que se base únicamente en definiciones estáticas no es suficiente. El enfoque proactivo del sandboxing supone un blindaje extra ante el factor sorpresa.

Herramientas de sandboxing para empresas

Existen múltiples herramientas y plataformas que ofrecen funciones de sandboxing, y su implementación varía dependiendo de la envergadura de la empresa, el tipo de infraestructura TI y la política de seguridad existente. Algunas opciones incluyen:

- Sandboxes en la nube

- Permiten subir archivos sospechosos a un servicio externo especializado. El proveedor se encarga de la emulación en sus propios servidores, devolviendo un informe al cliente.

- Resultan atractivos para organizaciones con recursos limitados, pues evitan montar la infraestructura in-house.

- Sandboxes on-premise

- Se despliegan en los centros de datos de la organización. Brindan mayor control sobre la emulación y los datos analizados.

- Son populares en sectores con alta sensibilidad a la privacidad o cumplimiento, como finanzas y gobierno, donde es preferible que los archivos no salgan del entorno corporativo.

- Integración con EDR y SIEM

- Muchas suites de seguridad endpoint ofrecen un módulo de sandboxing para analizar de forma automática archivos que generen alertas.

- Integrar los resultados en un SIEM (Security Information and Event Management) facilita la correlación de eventos y la respuesta unificada.

Principales soluciones de sandboxing para empresas

El sandboxing en entornos empresariales requiere de plataformas especializadas que proporcionen soluciones efectivas de aislamiento de procesos para proteger los sistemas informáticos contra amenazas de malware y códigos maliciosos. A continuación, presentamos algunas de las herramientas de sandboxing más destacadas:

- Proofpoint: Es una herramienta del seguridad de correo electrónico con tecnología de sandboxing de última generación que detecta archivos maliciosos que se envían por correo o que se descargan desde enlaces sospechosos.

- La plataforma Threat Protection de Proofpoint utiliza un entorno de pruebas seguro para analizar en profundidad correos electrónicos, archivos adjuntos y enlaces sospechosos.

- Sonicwall Capture: Es una herramienta del entorno de pruebas seguro que ofrece características avanzadas para analizar y detectar posibles amenazas en los sistemas empresariales.

- Esta solución proporciona un entorno virtual seguro donde se ejecutan los programas de forma aislada, permitiendo a los equipos de seguridad identificar y neutralizar posibles ataques de malware.

- BitBox: Es una herramienta de sandboxing que se destaca por su eficacia en el aislamiento de procesos y la protección de sistemas contra amenazas cibernéticas.

- Esta solución proporciona un entorno controlado donde se ejecutan aplicaciones de forma segura, evitando la propagación de malware y códigos maliciosos en los sistemas empresariales.

- Buffer Zone y Sandboxie: Son herramientas de entorno de pruebas seguro que ofrecen alternativas sólidas para proteger los sistemas empresariales contra posibles ataques de malware.

- Estas soluciones permiten ejecutar programas de forma segura en entornos virtuales controlados, garantizando la integridad y seguridad de los datos empresariales.

- Shadow Defender: Shadow Defender es una herramienta de sandboxing que se enfoca en la implementación de entornos seguros en sistemas empresariales.

- Esta solución permite crear copias virtuales o backup online de los sistemas para ejecutar aplicaciones de forma aislada, protegiendo así los datos y recursos de la empresa contra posibles amenazas externas.

Al elegir una solución de sandboxing, es fundamental considerar la capacidad de automatización, la escalabilidad y la compatibilidad con el ecosistema existente de seguridad. También es relevante evaluar la facilidad de generar informes detallados que incluyan indicadores de compromiso (IOC), para una respuesta más precisa en caso de ataques.

Proofpoint: un aliado crucial para la seguridad del correo electrónico

Aunque Proofpoint es conocido principalmente por su suite antiphishing y protección de correo electrónico, su alcance va más allá del filtrado básico. Las herramientas y servicios de Proofpoint incorporan análisis avanzado, incluyendo una tecnología de sandboxing de última generación para detectar archivos maliciosos que se envían por correo o que se descargan desde enlaces sospechosos.

- Aislamiento de archivos adjuntos: Proofpoint envía los archivos a su entorno de sandbox virtual antes de permitir que lleguen al buzón del usuario. Así, si un adjunto de correo electrónico es malicioso, el sistema lo detecta y lo bloquea automáticamente.

- Análisis conductual de URLs: No solo se analiza el archivo; Proofpoint también puede comprobar la URL o enlace al que el usuario intenta acceder, ejecutando posibles scripts o descargas en un entorno aislado.

- Integración con inteligencia de amenazas: El sandboxing de Proofpoint se retroalimenta de su amplia base de datos global sobre campañas de phishing y malware, lo que incrementa la capacidad de detección de amenazas nuevas o dirigidas.

- Reporte centralizado y administración simplificada: Desde una sola consola, los responsables de TI pueden gestionar incidentes, recibir alertas y analizar el comportamiento de los archivos sin tener que instalar un sinfín de soluciones de terceros.

Al implementar la plataforma Threat Protection de Proofpoint como parte de la estrategia de seguridad del correo electrónico (y potencialmente de otros puntos de entrada), las organizaciones optimizan sus esfuerzos de protección. Si combinamos la robustez del sandboxing con la inteligencia de amenazas actualizada, obtenemos una defensa holística contra ataques de día cero, phishing avanzado y malware sigiloso.

En un entorno donde las amenazas se vuelven cada vez más furtivas y personalizadas, el sandboxing se ha consolidado como una barrera esencial en la ciberseguridad empresarial. Su capacidad de aislar y analizar en tiempo real archivos o enlaces sospechosos permite a los equipos de TI actuar con rapidez y eficacia, bloqueando malware antes de que tenga oportunidad de ejecutarse en la red de producción.

Hemos visto cómo el sandboxing ofrece una defensa proactiva, reduciendo falsos positivos y proporcionando inteligencia de amenazas. Además, contar con soluciones líderes como Proofpoint potencia aún más esta estrategia, al integrar análisis avanzado con medidas de seguridad para el correo y otros vectores de ataque.

¿Listo para llevar la seguridad de tu empresa al siguiente nivel?

Contáctanos y descubre cómo podemos ayudarte a blindar tu organización frente a las ciberamenazas más avanzadas del mercado.