En el panorama digital actual, las amenazas cibernéticas son cada vez más sofisticadas y diversificadas. Para proteger eficazmente los activos digitales de una empresa, es fundamental comprender quiénes son los actores detrás de estos ataques: los hackers. Sin embargo, no todos los hackers tienen intenciones maliciosas.

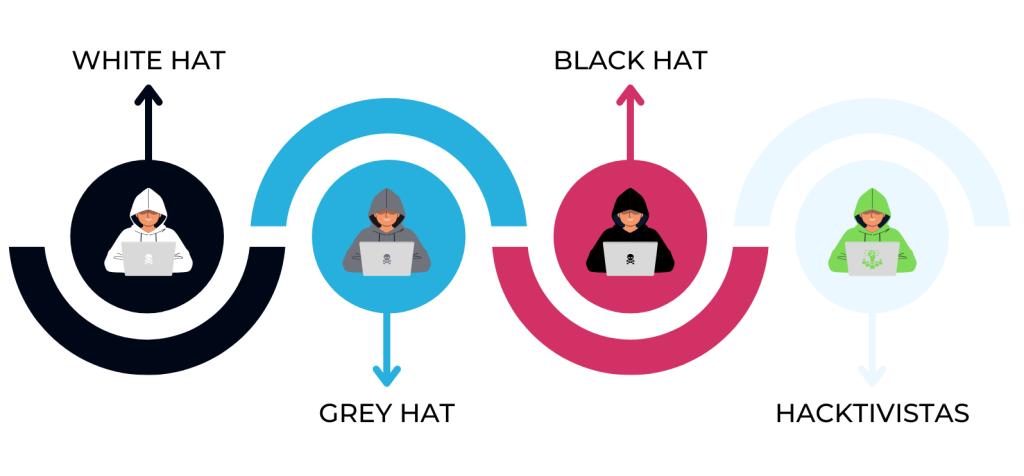

Existen diferentes tipos de hackers, cada uno con sus propios objetivos, métodos y éticas. Conocer estas diferencias es crucial para desarrollar estrategias de ciberseguridad efectivas. Desde los hackers éticos que protegen sistemas, hasta los delictivos que buscan vulnerabilidades, cada uno de los tipos de hackers tiene un impacto significativo. Este artículo explora las distintas clasificaciones de hackers y cómo actúan en el ámbito empresarial.

Tipos de hackers: clasificación y características

Hackers de sombrero blanco (White Hat)

Los hackers de sombrero blanco, conocidos como hackers éticos, son profesionales dedicados a la ciberseguridad. Su misión principal es proteger sistemas y redes, y trabajan en colaboración con organizaciones para identificar vulnerabilidades y fortalecer las defensas digitales. Las empresas suelen contratar a hackers de sombrero blanco como parte de sus estrategias de seguridad.

El rol de estos tipos de hackers en la ciberseguridad es fundamental. Actúan como los defensores de la infraestructura tecnológica, llevando a cabo diversas actividades que contribuyen a la seguridad de los sistemas.

- Métodos y técnicas habituales:

- Pruebas de penetración (pentesting)

- Evaluaciones de vulnerabilidades

- Auditorías de seguridad

- Implementación de medidas de hardening

- Objetivos:

- Fortalecer la seguridad de sistemas y redes

- Prevenir accesos no autorizados

- Cumplir con normativas y estándares de seguridad

Estos profesionales colaboran no solo a nivel empresarial, sino también dentro del sector público, asegurando el correcto funcionamiento de servicios que son vitales para la sociedad. A través de estas y otras iniciativas, los hackers de sombrero blanco contribuyen significativamente a crear un entorno digital más seguro, minimizando las oportunidades para ataques cibernéticos maliciosos. Por eso, contar con hackers éticos permite a las organizaciones anticiparse a posibles ataques, identificar puntos débiles y reforzar su infraestructura tecnológica.

Hackers de sombrero negro (Black Hat)

Los hackers de sombrero negro son individuos que utilizan sus habilidades tecnológicas y explotan vulnerabilidades en sistemas informáticos con fines maliciosos y actividades delictivas, como el robo de datos, sabotaje o extorsión. A menudo, sus acciones tienen consecuencias graves para las empresas y pueden resultar en pérdidas financieras significativas y daños a la reputación.

- Métodos y técnicas habituales:

- Malware (virus, troyanos, ransomware)

- Phishing y spear phishing

- Ataques de denegación de servicio (DDoS)

- Explotación de vulnerabilidades no parcheadas

- Objetivos:

- Obtener beneficios económicos ilícitos

- Acceder a información confidencial

- Dañar la reputación de organizaciones

La actividad de los hackers Black Hat puede tener repercusiones devastadoras para las empresas atacadas. Algunas de las consecuencias incluyen la perdida de datos y financieras, interrupciones operativas, el daño a la reputación de la empresa, consecuencias legales por negligencia en la protección de datos, entre otras.

Hackers de sombrero gris (Grey Hat)

Los hackers de sombrero gris operan en una zona ética ambigua, donde sus acciones pueden ser vistas como tanto benéficas como perjudiciales. Pueden identificar vulnerabilidades sin autorización y, en ocasiones, informar a las organizaciones afectadas, pero también pueden divulgar públicamente estas fallas o solicitar compensaciones.

Estos tipos de hackers se mueven en un delicado equilibrio entre la ética y la legalidad. Su enfoque es variado, y sus áreas de actuación abarcan múltiples aspectos de la ciberseguridad.

- Métodos y técnicas habituales:

- Escaneo de redes y sistemas en busca de vulnerabilidades

- Acceso no autorizado sin intención maliciosa

- Divulgación responsable o irresponsable de fallos de seguridad

- Objetivos:

- Mejorar la seguridad cibernética (en algunos casos)

- Obtener reconocimiento o recompensas

- Exponer negligencias en la seguridad de las organizaciones

Aunque no siempre tienen intenciones maliciosas, las acciones de los hackers de sombrero gris pueden poner en riesgo la seguridad y la reputación de una empresa si las vulnerabilidades son expuestas públicamente. Esto crea un entorno en el que los hackers de sombrero gris pueden recibir tanto elogios como críticas. No obstante, el propósito principal de un hacker de sombrero gris suele centrarse en mejorar la seguridad general del ciberespacio.

Hacktivistas

Los hacktivistas son individuos o grupos que utilizan habilidades de hacking para promover causas políticas o sociales, a menudo mediante ataques cibernéticos. Su objetivo es desafiar estructuras de poder y visibilizar injusticias, utilizando la tecnología como una herramienta de protesta.

Las acciones de estos tipos de hackers suelen estar motivadas por una fuerte convicción ideológica. A menudo operan bajo una serie de principios que reflejan su oposición a gobiernos, corporaciones o cualquier organización que consideren opresora.

- Métodos y técnicas habituales:

- Defacement de sitios web

- Filtración de información confidencial

- Ataques DDoS a instituciones o empresas

- Objetivos:

- Defensa de derechos humanos: Buscan exponer violaciones a los derechos fundamentales en diversas partes del mundo.

- Protección del medio ambiente: Actúan en contra de proyectos o políticas que afectan negativamente al medio ambiente.

- Libertad de expresión: Abogan por el libre acceso a la información y por la preservación de la privacidad en la era digital.

- Justicia social: Luchan contra la desigualdad y la corrupción a través de campañas de desobediencia digital.

Los ataques de hacktivistas pueden interrumpir operaciones, dañar la imagen pública y exponer información sensible, incluso si no buscan beneficios económicos directos. Su impacto puede ser inmediato y significativo, efectivamente exponiendo la información sensible o la corrupción institucional.

La importancia de contar con un partner de ciberseguridad

Frente a un panorama de amenazas tan diverso y en constante evolución, es esencial que las empresas cuenten con aliados estratégicos en ciberseguridad. Un partner especializado puede ofrecer:

- Evaluaciones de riesgo personalizadas: Identificar vulnerabilidades específicas en la infraestructura tecnológica de la empresa.

- Implementación de soluciones avanzadas: Desplegar herramientas y medidas de protección adaptadas a las necesidades particulares de la organización.

- Monitoreo y respuesta ante incidentes: Los servicios gestionados o ITSM permiten supervisar continuamente los sistemas y actuar rápidamente ante cualquier amenaza detectada.

- Formación y concienciación: Capacitar al personal para reconocer y prevenir posibles ataques cibernéticos.

En este contexto, AO Data Cloud ofrece servicios de ciberseguridad diseñados para proteger a las empresas frente a los diversos tipos de hackers y amenazas digitales.

En conclusión, conocer los diferentes tipos de hackers y sus métodos es fundamental para desarrollar estrategias de ciberseguridad efectivas. Al comprender las motivaciones y técnicas de estos actores, las empresas pueden anticiparse a posibles ataques y fortalecer sus defensas.

Contar con un partner especializado en ciberseguridad, proporciona la experiencia y las herramientas necesarias para proteger los activos digitales y garantizar la continuidad operativa.

En AO Data Cloud, como proveedores especializados en servicios informáticos y ciberseguridad, ofrecemos servicios de ciberseguridad para garantizar que tus sistemas estén siempre protegidos. La prevención y la preparación son claves para mitigar los riesgos y salvaguardar la integridad de tus datos y operaciones empresariales.

¿Deseas fortalecer la ciberseguridad de tu empresa?

Contáctanos y descubre cómo podemos ayudarte a proteger tu negocio frente a las amenazas cibernéticas.